|

|

|

Le standard Bluetooth, à la manière du WiFi utilise la technique FHSS (Frequency Hopping Spread Spectrum, en français étalement de spectre par saut de fréquence ou étalement de spectre par évasion de fréquence), consistant à découper la bande de fréquence (2.402 - 2.480 GHz) en 79 canaux (appelés hops ou sauts) d'une largeur de 1MHz, puis de transmettre en utilisant une combinaison de canaux connue des stations de la cellule. Ainsi, en changeant de canal jusqu'à 1600 fois par seconde, le standard Bluetooth permet d'éviter les interférences avec les signaux d'autres modules radio.

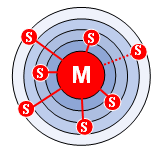

Le standard Bluetooth est basé sur un mode de fonctionnement maître/esclave. Ainsi, on appelle « picoréseau » (en anglais piconet) le réseau formé par un périphérique et tous les périphériques présents dans son rayon de portée. Il peut coexister jusqu'à 10 picoréseaux dans une même zone de couverture. Un maître peut être connecté simultanément à un maximum de 7 périphériques esclaves actifs (255 en mode parked). En effet, les périphériques d'un picoréseau possèdent une adresse logique de 3 bits, ce qui permet un maximum de 8 appareils. Les appareils dits en mode parked sont synchronisés mais ne possèdent pas d'adresse physique dans le picoréseau.

En réalité, à un instant donné, le périphérique maître ne peut se connecter qu'à un seul esclave à la fois. Il commute donc très rapidement d'un esclave à un autre afin de donner l'illusion d'une connexion simultanée à l'ensemble des périphériques esclaves. Le standard Bluetooth prévoit la possibilité de relier deux piconets entre eux afin de former un réseau élargi, appelé « réseau chaîné » (en anglais scatternet), grâce à certains périphériques faisant office de pont entre les deux piconets.

L'établissement d'une connexion entre deux périphériques Bluetooth suit une procédure relativement compliquée permettant d'assurer un certain niveau de sécurité, selon le déroulé suivant :

En utilisation normale un périphérique fonctionne en « mode passif », c'est-à-dire qu'il est à l'écoute du réseau. L'établissement de la connexion commence par une phase appelée « phase d'inquisition » (en anglais « inquiry »), pendant laquelle le périphérique maître envoie une requête d'inquisition à tous les périphériques présents dans la zone de portée, appelés points d'accès. Tous les périphériques recevant la requête répondent avec leur adresse. Le périphérique maître choisit une adresse et se synchronise avec le point d'accès selon une technique, appelée paging, consistant notamment à synchroniser son horloge et sa fréquence avec le point d'accès. Un lien s'établit ensuite avec le point d'accès, permettant au périphérique maître d'entammer une phase de découverte des services du point d'accès, selon un protocole appelé SDP (Service Discovery Protocol). A l'issue de cette phase de découverte de services, le périphérique maître est en mesure de créer un canal de communication avec le point d'accès en utilisant le protocole L2CAP. Selon les besoins du service, un canal supplémentaire, appelé RFCOMM, fonctionnant au-dessus du canal L2CAP pourra être établi afin de fournir un port série virtuel. En effet certaines applications sont prévues pour se connecter à un port standard, indépendant de tout matériel. C'est le cas par exemple de certaines applications de navigation routière prévues pour se connecter à n'importe quel dispositif GPS Bluetooth (Global Positionning System, un système de géolocalisation par satellite, permettant de connaître les coordonnées terrestres d'un appareil mobile ou d'un véhicule). Il se peut que le point d'accès intègre un mécanisme de sécurité, appelé pairage (en anglais pairing), permettant de restreindre l'accès aux seuls utilisateurs autorisés afin de garantir un certain niveau d'étanchéité du picoréseau. Le pairage se fait à l'aide d'une clé de chiffrement communément appelée « code PIN » (PIN signifie Personal Information Number). Le point d'accès envoie ainsi une requête de pairage au périphérique maître. Ceci peut la plupart du temps déclencher une intervention de l'utilisateur pour saisir le code PIN du point d'accès. Si le code PIN reçu est correct, l'association a lieu. En mode sécurisé, le code PIN sera transmis chiffré à l'aide d'une seconde clé, afin d'éviter tout risque de compromission. Lorsque le pairage est effectif, le périphérique maître est libre d'utiliser le canal de communication ainsi établi !

Le standard Bluetooth définit un certain nombre de profils d'application (Bluetooth profiles), permettant de définir le type de services offerts par un périphérique Bluetooth. Chaque périphériques peut ainsi supporter plusieurs profils. Voici une liste des principaux profils Bluetooth :

| |||||||

|

Ce document intitulé « Bluetooth - Fonctionnement » issu de Comment Ça Marche est mis à disposition sous les termes de la licence Creative Commons. Vous pouvez copier, modifier des copies de cette page, dans les conditions fixées par la licence, tant que cette note apparaît clairement. |